Termine

| 24. - 27.03. | WithSecure Training |

| 31.03. - 03.04. | WithSecure Online-Training |

| 23. - 24.06. | WithSecure Anwendertreffen |

| 25. - 26.06. | WithSecure Training |

Rückruf-Service

Wann sind Sie wirklich sicher?

![]() call

call

backWir beraten Sie gerne!

Rufen Sie uns an: 040 6962816-0

WithSecure Elements Exposure Management (XM) analysiert Schwachstellen, Fehlkonfigurationen und Anomalien zur Identifikation möglicher Angriffsvektoren.

Hierzu werden folgende Komponenten untersucht:

- lokale Geräte (Workstations und Server)

- lokale Netzwerkkomponenten (z.B. Firewalls, Switches, unbekannte Geräte)

- im Internet sichtbare Geräte (z.B. Web-Server)

- Cloud-Dienste (Azure und AWS)

- Identititäten (Entra ID)

Platttformübergreifende Angriffspfade simulieren mögliche Wege und Aktionen, die ein Angreifer nutzen könnte.

XM erstellt eine priorisierte Maßnahmenliste, um die Sicherheitslage zu verbessern und so schwerwiegende Vorfälle zu verhindern. Beispielsweise kann ein fehlender Patch über den WithSecure Software Updater ausgerollt werden und so einen Angriffspfad unterbrechen.

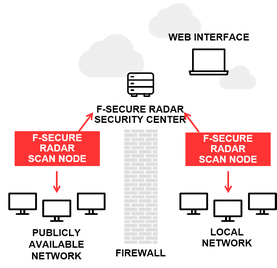

WithSecure Elements Vulnerability Management ist eine Softwarelösung zum Erkennen von Schwachstellen. Sie verleiht Organisationen einen umfassenden Überblick ihres Netzwerks und identifiziert Sicherheitslücken, über die Angreifer in ihre Systeme eindringen könnten.

Für eine umfassende Netzwerkanalyse verfügt das Vulnerability Management über verschiedene Scan-Optionen und stuft erkannte Sicherheitslücken automatisch nach ihrem Risikograd ein.

Mit Hilfe der Scans können sich Unternehmen eine Übersicht all der in ihr Netzwerk integrierten Systeme verschaffen, ihre Web-Applikationen - und selbst maßgeschneiderte, auf individuelle Netzwerke und Infrastruktur abgestimmte APIs - überprüfen und veraltete, nicht gepatchte oder unsicher konfigurierte Teile ihres Netzwerks identifizieren.

Arbeits-Zyklus

WithSecure Elements Vulnerability Management scannt Systeme auf verschiedenen Ebenen. Grundlegend ist der folgende Arbeits-Zyklus.

- Discovery: Auffinden von Systemen

- Internet Discovery

- sucht über verschiedene Kategorien nach öffentlichen Systemen.

- Projekt "Riddler"

- nutzt RIPE, Public BGP, CERNET, Domain-Namen, Reverse DNS, zone transfer, brute force, Whois, Geolocation, diverse Datenbanken

- Abfrage über Standort, Top-Level-Domain, Pay-Level-Domain, Schlüsselwörter, Hostname oder IP-Adresse

- Discovery Scan

- sucht in IP-Adressbereichen nach beliebigen Systemen mit IP und erkennt auch Dienste und Betriebssysteme.

- BGP, ARP, ICMP Ping, SSH, HTTP, HTTPs, RDP

- Scan ohne Ping

- asynchrone Port-Scans

- IP-Fragment-Scan

- manuell oder über Zeitplan

- Internet Discovery

- Vulnerability Scans: Auffinden von Schwachstellen

- öffentliche und eigene Schwachstellen-Datenbanken

- Zertifiziert nach den PCI-Datensicherheitsstandards für ASVs

- System Scan durchsucht Systeme nach veralteter Software, fehlenden Patches, fehlerhaften Konfigurationen und Problemen mit dem Transportprotokoll.

- TCP-Portscans SYN/connect

- UDP-Portscans

- Banner-Auswertung

- agentenloser lokaler Software-Scan an Windows- und Linux-Systemen

- manuell oder über Zeitplan

- Web Scan

- prüft eigene Webanwendungen auf unbekannte Schwachstellen mithilfe von Methoden wie Generic SQL Injection oder Cross Site Scripting.

- Untersuchung mit oder ohne Angriffsmodule

- Crawling

- Angriffe auf Formulare

- Authentifizierung über HTTP oder Formulare

- manuell oder über Zeitplan

- Schwachstellenverwaltung über Tickets

- Verwaltung

- Zuordnung

- Nachverfolgung von Änderungen

- Berichterstellung

- als XML-, Word- oder Excel-Datei

WithSecure Elements Exposure Management, sucht und analysiert Schwachstellen und Fehlkonfigurationen: leistungsstark, skalierbar und mit integriertem Schwachstellen-Management.

WithSecure Elements Exposure Management, sucht und analysiert Schwachstellen und Fehlkonfigurationen: leistungsstark, skalierbar und mit integriertem Schwachstellen-Management.